SEJA BEM VINDO!

Sobre o Fenix Cyber Blog

Bem-vindo ao Fenix Cyber Blog, seu portal confiável para informações e insights em cibersegurança. Nosso compromisso é oferecer conteúdos atualizados e relevantes que auxiliem indivíduos e empresas na proteção de seus dados e sistemas contra ameaças digitais. Inspirados na resiliência da fênix, acreditamos que é possível superar desafios e fortalecer a segurança digital por meio do conhecimento e da conscientização. Explore nossos artigos, tutoriais e recursos para se manter informado sobre as melhores práticas e tendências no universo da cibersegurança.

Você sabe a diferença entre N1, N2, N3, NOC e SOC na área de TI?

Se você está de olho em uma vaga de tecnologia, principalmente nas áreas de suporte ou segurança da informação, entender esses níveis e siglas é fundamental. Vamos descomplicar:

💻 Suporte N1 (Nível 1)

É o primeiro contato com o usuário. Resolve problemas simples e mais comuns, como reset de senha, configuração de e-mail e dúvidas operacionais. Exige boa comunicação e conhecimento básico de sistemas.

🛠️ Suporte N2 (Nível 2)

Aqui os casos são mais complexos. O profissional já precisa de maior domínio técnico, pois atua em falhas que o N1 não conseguiu resolver — como problemas de rede, sistemas operacionais ou softwares específicos.

🧠 Suporte N3 (Nível 3)

O N3 é composto por especialistas e engenheiros. São eles que lidam com falhas críticas, bugs do sistema e suporte direto a projetos e melhorias estruturais. Muitas vezes, estão em contato com fornecedores e desenvolvedores.

📡 NOC (Network Operations Center)

O NOC monitora redes, servidores e infraestrutura de TI 24/7. O foco é garantir que tudo esteja funcionando corretamente, agir rapidamente em falhas e manter a continuidade dos serviços.

🛡️ SOC (Security Operations Center)

O SOC atua exclusivamente com segurança da informação. Monitora tentativas de ataques, analisa vulnerabilidades e executa ações para proteger os dados da empresa e seus usuários.

Notícias

Vulnerabilidade crítica no Chrome.

Vulnerabilidade crítica no Chrome expõe aos usuários roubo de dados e acesso não autorizado.

Uma vulnerabilidade crítica de segurança foi descoberta no Google Chrome, o que motivou uma atualização urgente, já que milhões de usuários no mundo enfrentam ameaças potenciais de roubo de dados e acesso não autorizado.

A atualização do canal estável recém-lançada — agora disponível como versão 135.0.7049.95/.96 para Windows e Mac, e 135.0.7049.95 para Linux — será lançada nos próximos dias e semanas, com os usuários exclusivamente avançados a atualização imediata.

Várias falhas de segurança descobertas

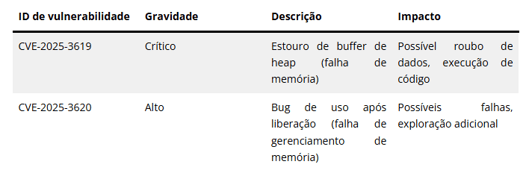

Esta atualização corrige duas grandes falhas de segurança, sendo a mais grave identificada como CVE-2025-3619, uma vulnerabilidade de estouro de buffer de heap encontrada no componente Codecs do Chrome.

Descoberto e relatado pelo pesquisador de segurança Elias Hohl em 9 de abril de 2025, esse problema crítico pode permitir que invasores executem códigos arbitrários, potencialmente permitindo que roubem dados fornecidos, sequestrem sessões de navegação ou obtenham acesso não autorizado a contas de usuários.

A segunda vulnerabilidade de alta gravidade, CVE-2025-3620, envolve um bug de uso após o lançamento da funcionalidade USB do Chrome.

Relatado pelo pesquisador de segurança @retsew0x01 em 21 de março de 2025, essa falha pode permitir que invasores iniciem mais explorações ou façam com que o navegador viaje inesperadamente.

Vulnerabilidades de estouro de buffer de heap, como CVE-2025-3619, são particularmente perigosas.

Se explorados, eles podem permitir que agentes mal-intencionados controlem os mecanismos de segurança do Chrome, invadam dispositivos afetados e extraiam informações preventivas, desde credenciais de login até dados financeiros.

Enquanto isso, bugs de uso após liberação podem tornar o Chrome assustador e abrir portas para ataques adicionais.

Dado o amplo uso do Chrome em todas as plataformas e sua integração aos fluxos de trabalho diários, essas vulnerabilidades representam um risco significativo tanto para usuários individuais quanto para organizações.

O Google restringiu o acesso a detalhes específicos do bug e links técnicos para evitar exploração até que a maioria dos usuários do Chrome receba a correção.

A empresa também mantém restrições caso a vulnerabilidade exista em bibliotecas de terceiros que sejam cruciais para vários projetos de software.

A equipe de segurança do Chrome do Google agradece aos pesquisadores externos por seu papel essencial na descoberta e no relato desses bugs, citando métodos de detecção como AddressSanitizer, MemorySanitizer, UndefinedBehaviorSanitizer, Control Flow Integrity, libFuzzer e AFL como ferramentas essenciais em seus esforços.

Todos os usuários do Chrome devem atualizar seus navegadores imediatamente acessando Configurações > Ajuda > Sobre o Google Chrome.

Isso garante proteção contra vulnerabilidades conhecidas. Usuários que encontrarem novos problemas serão incentivados a relatá-los imediatamente.

Fonte : GBHackers

Entre em Contato Conosco

Envie suas dúvidas e sugestões sobre cibersegurança para nós.

Contato

Entre em contato para dúvidas e sugestões.

comercial01@fenixshield.com.br

© 2025. All rights reserved.

cyberblog@fenixshield.com.br