SEJA BEM VINDO!

Sobre o Fênix CyberBlog

Bem-vindo ao Fenix Cyber Blog, seu portal confiável para informações e insights em cibersegurança. Nosso compromisso é oferecer conteúdos atualizados e relevantes que auxiliem indivíduos e empresas na proteção de seus dados e sistemas contra ameaças digitais. Inspirados na resiliência da fênix, acreditamos que é possível superar desafios e fortalecer a segurança digital por meio do conhecimento e da conscientização. Explore nossos artigos, tutoriais e recursos para se manter informado sobre as melhores práticas e tendências no universo da cibersegurança.

Baixe nossos E-Books

Avaliação de Riscos & Análise de Vulnerabilidades

Dicas básicas sobre incidentes de cibersegurança.

Você quer se destacar em Cibersegurança?

Siga o Prof Alkimin no linkedin

Baixe nosso e-book com dicas para se proteger contra vazamento de dados.

Siga a Fenix Shield no Instagram

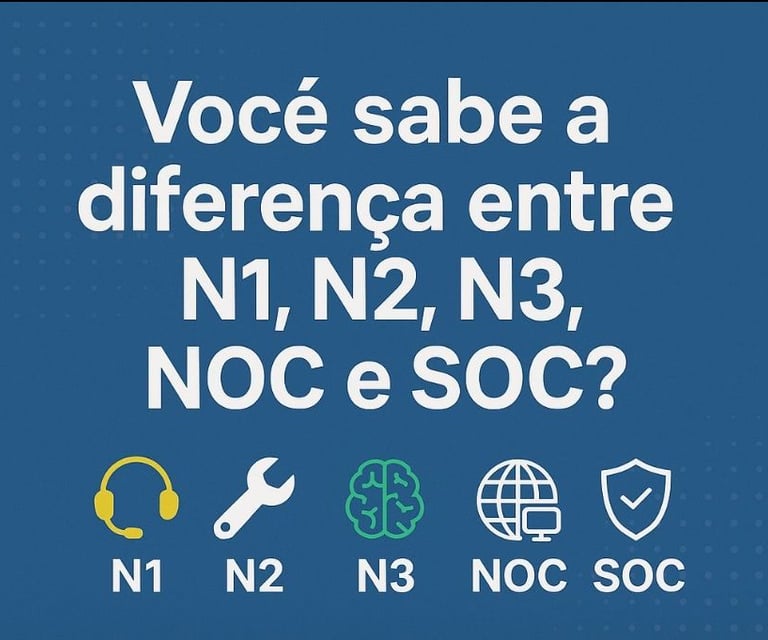

Você sabe a diferença entre N1, N2, N3, NOC e SOC na área de TI?

Se você está de olho em uma vaga de tecnologia, principalmente nas áreas de suporte ou segurança da informação, entender esses níveis e siglas é fundamental. Vamos descomplicar:

💻 Suporte N1 (Nível 1)

É o primeiro contato com o usuário. Resolve problemas simples e mais comuns, como reset de senha, configuração de e-mail e dúvidas operacionais. Exige boa comunicação e conhecimento básico de sistemas.

🛠️ Suporte N2 (Nível 2)

Aqui os casos são mais complexos. O profissional já precisa de maior domínio técnico, pois atua em falhas que o N1 não conseguiu resolver — como problemas de rede, sistemas operacionais ou softwares específicos.

🧠 Suporte N3 (Nível 3)

O N3 é composto por especialistas e engenheiros. São eles que lidam com falhas críticas, bugs do sistema e suporte direto a projetos e melhorias estruturais. Muitas vezes, estão em contato com fornecedores e desenvolvedores.

📡 NOC (Network Operations Center)

O NOC monitora redes, servidores e infraestrutura de TI 24/7. O foco é garantir que tudo esteja funcionando corretamente, agir rapidamente em falhas e manter a continuidade dos serviços.

🛡️ SOC (Security Operations Center)

O SOC atua exclusivamente com segurança da informação. Monitora tentativas de ataques, analisa vulnerabilidades e executa ações para proteger os dados da empresa e seus usuários.

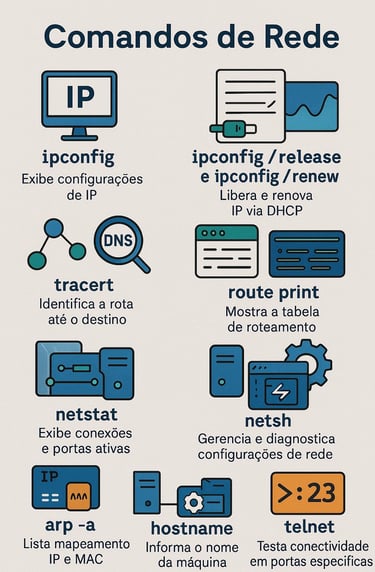

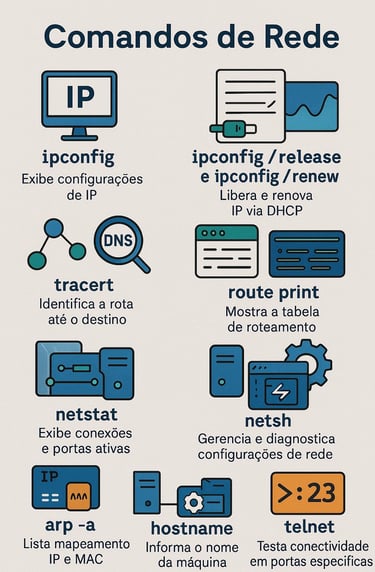

🛠️ Dominar Comandos de Rede no Windows: Essencial para Profissionais de Infraestrutura de TI

No universo da infraestrutura de TI, o domínio dos comandos de rede no Windows é mais do que uma habilidade técnica — é uma ferramenta estratégica. Esses comandos são fundamentais para diagnósticos ágeis, resolução eficiente de problemas e validação precisa de configurações críticas, como IP, DNS e rotas.Academia Técnica+1Blog de Ti+1

Mais do que simples utilitários, eles são aliados indispensáveis para garantir a estabilidade, segurança e eficiência na comunicação entre dispositivos. Comandos como ipconfig, ping, tracert, netstat e nslookup permitem aos profissionais de TI identificar rapidamente falhas de conectividade, analisar o tráfego de rede e solucionar problemas de resolução de nomes.

Ao integrar esses comandos no seu repertório diário, você não apenas aprimora sua capacidade de resposta a incidentes, mas também fortalece a infraestrutura de rede como um todo, assegurando operações contínuas e seguras.

Entre em Contato Conosco

Envie suas dúvidas e sugestões sobre cibersegurança para nós.

Contato

Entre em contato para dúvidas e sugestões.

comercial01@fenixshield.com.br

© 2025. All rights reserved.

cyberblog@fenixshield.com.br