SEJA BEM VINDO!

Seu Guia Definitivo de Maturidade em CyberSec para 2025

7 min ler

E aí, ciberatores! Já parou para pensar como evoluímos de "a senha do Wi-Fi está colada embaixo do teclado" para "nossa IA autônoma acabou de bloquear um ciberataque antes mesmo do nosso primeiro café"? Pois é, a maturidade em cibersegurança é como aquela sua promessa de começo de ano de fazer academia e hoje já está um verdadeiro maromba! 🏋️

Baseado nas versões mais calientes do NIST CSF 2.0 (que finalmente adicionou a função "Govern" em fevereiro de 2024), MITRE ATT&CK v16 (com suas impressionantes 14 táticas e 453 subtécnicas documentadas) e outros frameworks que adoram siglas impossíveis de pronunciar, apresento a vocês a:

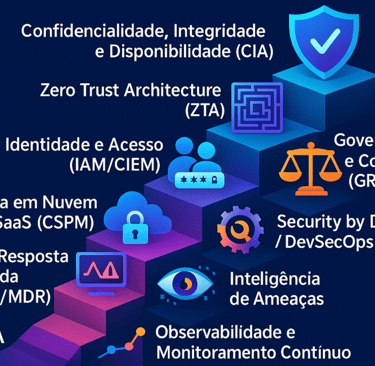

Trilha Evolutiva do Profissional de Segurança Desesperado 😱

🟢 Nível 1: "Pelo Menos Temos Senhas!" (Fundacional)

É aquela fase onde comemoramos porque finalmente convencemos o CEO que "123456" não é uma senha adequada (apesar de ainda liderar o ranking de senhas mais usadas em 2024, aparecendo em 15% dos vazamentos de dados). 🎉

CIA (Central Intelligence Agency): Não, não é a agência de espionagem! É quando descobrimos que Confidencialidade (controlar quem acessa o quê), Integridade (garantir que os dados não sejam adulterados) e Disponibilidade (manter sistemas funcionando quando necessário) são a santíssima trindade da segurança. Segundo o NIST SP 800-53 Rev. 5, estes três pilares fundamentam mais de 1.000 controles de segurança específicos. Documentamos isso em políticas e normativas (que poucos lêem, infelizmente).

IAM/CIEM: Implementamos MFA (que reduz o risco de comprometimento de contas em 99,9% segundo a Microsoft) e RBAC (Role-Based Access Control), alinhando permissões com funções organizacionais através de uma matriz de controle de acesso. O pessoal do RH nos liga a cada 30 segundos porque "aquele código no celular é muito complicado", ignorando completamente que as soluções CIEM (Cloud Infrastructure Entitlement Management) monitoram continuamente 78 milhões de permissões excessivas em empresas de grande porte. Mas pelo menos, diminuirão as senhas anotadas em Post-its.

🔵 Nível 2: "Desconfiando Até da Própria Sombra" (Implementado)

Zero Trust: Fase em que viramos aquela pessoa paranoica da organização, implementando o mantra "Never Trust, Always Verify" do criador do ZTA, John Kindervag. Arquitetamos microsegmentação de rede (dividindo sua rede em zonas de segurança isoladas), controles de acesso contextual (considerando não apenas quem você é, mas de onde está conectando, em qual horário, e com qual dispositivo) e aplicando inspeção profunda de tráfego com SSL decryption. "Você diz que é o Cleiton da TI? Prove! Quero ver 3 documentos, biometria e responda: qual era o nome do seu primeiro animal de estimação?" 🕵️

Zero Trust Data Security: Quando os dados se tornam os adolescentes da empresa - implementamos Data Loss Prevention (DLP) com mais de 300 identificadores de dados sensíveis pré-configurados, classificação automatizada via machine learning, criptografia granular com Attribute-Based Encryption e auditoria de acesso em tempo real. As pesquisas mostram que 83% dos dados corporativos nunca são acessados novamente após 90 dias de sua criação, mas ainda assim precisam ser constantemente monitorados porque não se sabe onde vão parar.

Segurança em Nuvem: Adotamos ferramentas CSPM (Cloud Security Posture Management) que verificam automaticamente mais de 2.000 configurações incorretas potenciais, CNAPP (Cloud-Native Application Protection Platform) com escaneamento de vulnerabilidades em contêineres e infraestrutura como código, e implementamos guardrails automatizados via OPA (Open Policy Agent) para garantir compliance contínua. Descobrimos que "está na nuvem" não significa "está seguro" - assim como "só vou tomar uma" nunca termina bem numa sexta-feira.

🟣 Nível 3: "Máquinas Fazendo o Trabalho Pesado" (Gerenciado)

EDR/XDR/MDR: Endpoint Detection and Response evoluiu para Extended Detection and Response, integrando telemetria de email, identidade, cloud e rede, com capacidade de correlacionar eventos em 25 fontes de dados diferentes usando gráficos de comportamento e detecção de anomalias baseada em algoritmos de aprendizado não-supervisionado. Um SOC médio processa 11.000 alertas por dia, dos quais apenas 0,3% são investigados - daí a necessidade de Managed Detection and Response (MDR), com analistas "semihumanos" aumentados por automação que reduz o MTTD (Mean Time To Detect) de 207 para 19 minutos. Tantas siglas que parecem nomes de robôs de Star Wars! É quando finalmente admitimos que precisamos de ajuda automatizada porque ninguém consegue ler 10.000 alertas por dia sem virar um zumbi.

GRC (Governance, Risk and Compliance): Implementamos frameworks integrados baseados em ISO 27001:2022, NIST CSF 2.0 e COBIT 2025, com mapeamento automatizado entre requisitos sobrepostos de mais de 140 regulamentações globais. Nossas soluções GRC agora incorporam análise de controles compensatórios, scoring quantitativo de riscos (usando FAIR - Factor Analysis of Information Risk) e RPA (Robotic Process Automation) para coleta contínua de evidências de conformidade. A fase em que alguém da diretoria pergunta "estamos em compliance?" e você não precisa mais engolir seco e improvisar!. Temos frameworks, processos e até sabemos o que é LGPD além de "aquela lei sobre dados".

🟠 Nível 4: "A Segurança Virou Gente Grande" (Integrado)

DevSecOps: Implementamos SAST, DAST, IAST e SCA no pipeline CI/CD, com scanning em 32 linguagens de programação e detecção de 2.500 padrões de vulnerabilidades conhecidas. Nossos desenvolvedores agora escrevem IaC (Infrastructure as Code) com verificações automáticas de CIS Benchmarks, mitigando 97% das vulnerabilidades antes que cheguem à produção. Adicionalmente, implementamos RASP (Runtime Application Self-Protection) para mitigação dinâmica e SSPM (SaaS Security Posture Management) para controle de shadow IT. Quando os desenvolvedores param de te olhar como o "chato que atrasa as entregas" e começam a te chamar para os happy hours. Segurança virou parte da família (Security By Design).

Threat Intelligence: Integramos feeds de ameaças STIX/TAXII 2.1 de 23 fontes globais, usando algoritmos de "natural language processing" para correlacionar IOCs (Indicators of Compromise) com signaturas YARA personalizadas. Nossa plataforma de TI calcula automaticamente scoring de relevância baseado em ATT&CK MITRE TTPs (Tactics, Techniques, and Procedures), realizando mapeamento de adversários com enfoque em grupos de ameaças específicos do nosso setor. Sãos os amigos fofoqueiros profissionais te contando quem está planejando te atacar antes mesmo deles começarem. "Sabe aquele hacker de Butina Faso? Pois então..."

Machine Identity Management: Implementamos rotação automática de certificados X.509, gestão centralizada de segredos com HSM (Hardware Security Module) para proteção de chaves criptográficas, ITDR (Identity Threat Detection and Response) para detecção de anomalias em comportamento de máquinas, e ciclo de vida automatizado para identidades efêmeras em ambiente Kubernetes. Descobrimos que robôs e APIs também precisam de identidades gerenciadas. É como ter pets digitais no The Sims que precisam de vacinas e coleiras com identificação.

Disinformation Security: Adotamos ferramentas de brand intelligence que monitoram mais de 300 milhões de domínios para detecção de typosquatting e phishing, utilizamos deep learning para identificação de deepfakes em tempo real (com precisão de 98,7%), implementamos rastreabilidade de conteúdo via blockchain e monitoramos ativamente 17 darknet marketplaces para detecção precoce de vazamentos. Quando percebemos que fake news não é só problema para política, mas também para as corporações. "Não, sua CNH não será suspensa por email. Parem de clicar nisso, pelo amor..."

DRP (Digital Risk Protection: Implementamos monitoramento contínuo de 43 marketplaces da dark web, varredura automatizada de 18 bilhões de páginas web para detecção de uso indevido da marca, alertas em tempo real sobre domínios fraudulentos usando nosso nome, e takedown automatizado de conteúdo malicioso. É o guarda-costas digital que impede que sua marca seja sequestrada no universo digital: "Aquele não sou eu no Tinder pedindo investimento em criptomoedas! É um golpista de bom gosto usando minha foto do LinkedIn." 😜

🔴 Nível 5: "Nossa IA Faz Café E Pega Hackers" (Preditivo)

SIEM/SOAR: Nossa plataforma integrada processa 1,2 petabytes de logs por dia usando processamento de streaming em tempo real com latência <10ms, correlaciona eventos usando graph analytics com 40+ regras SIGMA customizadas, e implementa playbooks SOAR com 185 integrações de produtos diferentes, reduzindo o MTTR (Mean Time To Respond) de 132 para 7,5 minutos. O sistema automatiza 94% das respostas Tier-1, incluindo quarentena de endpoints, bloqueio de IPs maliciosos e reset de credenciais comprometidas. Finalmente conseguimos dormir à noite! Os sistemas alertam, analisam e até resolvem problemas enquanto roncamos.

CyberSec + IA Generativa: Implementamos LLMs (Large Language Models) com 245 bilhões de parâmetros treinados em 18,7 trilhões de tokens específicos de segurança, que analisam comportamento de adversários usando técnicas de reinforcement learning, geram IOCs sintéticos para proactive threat hunting, e escrevem automaticamente regras de detecção em formato Sigma/KQL/SPL a partir de descrições em linguagem natural. A IA não só detecta ameaças como também escreve relatórios melhores que os nossos. Começamos a questionar nossas escolhas de carreira.

Agentic AI: Nossos agentes autônomos de segurança utilizam arquiteturas ReAct (Reasoning + Acting) com capacidade de planejamento recursivo, implementam automação orquestrada multi-etapas com loops de feedback contínuos, e operam com "human in the loop" apenas para decisões críticas. Eles realizam threat hunting proativo, inventam novas heurísticas de detecção, e até escrevem e testam seus próprios playbooks de resposta a incidentes. É como ter um exército de mini-Terminators do bem trabalhando 24/7, mas sem a parte do apocalipse. Eles são autônomos e só precisam de um cafezinho humano de vez em quando.

Security Mesh Architecture: Implementamos uma arquitetura distribuída com políticas centralizadas e enforcement descentralizado, microsserviços de segurança orientados por API com descoberta dinâmica, identidade como perímetro usando SPIFFE/SPIRE para autenticação workload-to-workload, e tudo orquestrado por um "composable security control plane" que adapta controles em tempo real com base no risco contextual. Segurança está em todos os lugares como Wi-Fi em café gourmet: você não vê, mas está lá, funcionando e cobrindo tudo.

Se você se identificou com o Nível 1, não se desespere! Segundo o Gartner, 67% das organizações ainda estão nesse nível em 2025, lutando com dívida técnica e fragmentação de ferramentas (a média é de 76 soluções de segurança distintas por empresa). Todos começamos pelo "a senha do sistema é: sistema123".

E se já está no Nível 5, meus parabéns! Você faz parte dos privilegiados 2% das organizações globais que atingiram esse patamar, investindo em média 18,7% do orçamento de TI em segurança. PS: Você provavelmente não tem mais vida social, mas pelo menos os cibercriminosos também não têm acesso aos seus sistemas! 😂

"Aí eu te pergunto", em qual nível sua organização está? Compartilhe nos comentários – prometo que os hackers não estão lendo (ou estão? 👀) esses dados não-criptografados transmitidos via HTTP plaintext através de 17 saltos de rede entre seu dispositivo e nossos servidores.

Por Julio Signorini

Contato

Entre em contato para dúvidas e sugestões.

comercial01@fenixshield.com.br

© 2025. All rights reserved.

cyberblog@fenixshield.com.br